《2019年度勒索病毒专题报告》:传统企业成头号目标,勒索金额上升

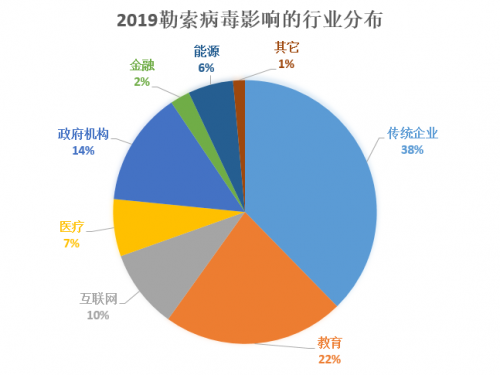

从遭受勒索病毒攻击的国内地域分布来看,攻击范围波及全国,其中以广东、北京、江苏、上海等沿海地区及网络资源较为丰富的地区最为突出。从行业来看,勒索病毒攻击主要瞄准具有较高潜在数据价值的对象,传统企业、教育行业、政府机构等遭受攻击最多,其次为互联网、医疗、金融、能源等行业,与往年分布趋同。

攻击策略更精准,更多转向企业

2019年,勒索病毒运营团队采取更精准的攻击策略,呈现出目标优质化、攻击精准化、赎金定制化等新特点。

基于过去从企业中收获的丰厚利益,勒索病毒攻击将目标更多投向企业用户。从腾讯安全威胁情报中心收集的数据可以看出,当前,老牌勒索家族的攻击对象已由过去的广撒网、无差别模式转变为具有勒索潜力的企业,这一转变也让勒索攻击的收益转化更高效。如最为活跃的GlobeImposter家族和具有系列变种的Crysis家族就曾对国内外多家行业头部企业发动勒索病毒攻击,直接导致业务系统瘫痪。

同时,勒索病毒团伙还开始偏向赎金定制化,根据被加密数据的潜在价值进行定价(通常在5000-100000元人民币)。这种手法大幅提高了黑客团队单笔勒索收益,这也导致个别大型政企机构在遭受到针对性的加密攻击后,被开出高达数百万元的勒索金额。

从《报告》公布的2019勒索病毒攻击趋势来看,攻击次数在1月达到顶峰。相较上半年,2019年下半年勒索病毒攻击次数有所下降,但企业遭受的损失不降反增,这也从侧面反映出黑客团队精准攻击策略带来的收益转化提升。

手段更多样,威胁公开机密数据成新方式

《报告》显示,2019年,利用加密数据勒索虚拟币仍为当前勒索病毒攻击的主要形式。通过群发勒索恐吓邮件,命中收件人隐私信息后利用收件人恐慌心理实施欺诈勒索的方式也较为流行。

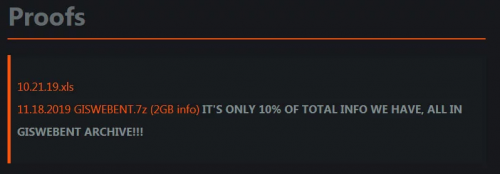

此外,面对加密数据勒索失败转而以泄漏数据再次胁迫企业缴纳赎金成为勒索团伙新的盈利模式,如Maze病毒团伙在数据加密勒索企业失败后,就曾公开放出了被攻击企业2GB私密数据;还有一些勒索团伙甚至在黑客论坛发声,称如拒绝缴纳赎金就会将企业商业信息出售给竞争对手,以此逼迫企业就范。

Maze病毒团伙在勒索失败后,公开放出被攻击企业2GB私密数据

为了迅速提升勒索规模进而直接有效增加勒索收益,利用僵尸网络丰富的“肉鸡”资源传播勒索病毒成为攻击新方式。2019年,除了弱口令爆破,通过垃圾邮件、系统高危漏洞、软件供应链等传播方式外,勒索病毒团队勾结僵尸网络发起攻击的趋势进一步提升。2019年,Nemty病毒就曾依靠Phorpiex僵尸网络大面积投递,导致在国庆期间Nemty勒索病毒一度高发,国内多家企业受到影响。

同时,随着勒索病毒黑产参与者的持续上升,反复加密、文件名加密也越来越多地出现,个别系统同时被多个勒索病毒感染,导致受害者需缴纳两次赎金,而且由于解密测试过程无法单一验证,很多时候即使缴纳赎金,也难以恢复数据。此外,中国作为拥有8亿多网民的应用大国成为勒索病毒攻击的重要目标,为了提高勒索效率,一些勒索病毒运营甚至在勒索信、暗网服务页面提供中文语言界面。

安全对抗加剧,防御比查杀更重要

腾讯安全专家指出,随着与安全软件对抗的加剧,勒索病毒也将不断升级。未来,勒索病毒攻击将呈现传播场景多样化、攻击目标转向企业、更新迭代加快、勒索赎金定制化、病毒开发门槛降低、勒索病毒产业化、病毒多平台扩散等趋势,面对这一趋势,防御比查杀更为重要。因为一旦用户感染勒索病毒,文件被病毒加密,即使支付赎金,被加密的文件也很难被恢复。

为此,腾讯安全专家提醒广大企业用户,做好企业员工安全培训,日常管理中做到不打开标题吸引人的未知邮件、邮件附件及邮件中的附带网址,及时备份重要文件,实时更新系统补丁及安全软件病毒库。同时,在各计算机终端设备部署企业版杀毒软件,部署流量检测、阻断类设备及软件,使用内网强制密码安全策略避免使用简单密码,全面防御勒索病毒的传播和入侵。腾讯安全产品服务体系覆盖数据安全、网络安全、身份安全、终端安全、应用安全、业务安全、安全管理、安全服务等八大领域,能够为企业提供全栈式、全链路安全服务。其中,T-Sec终端安全管理系统将百亿量级云查杀病毒库、引擎库以及腾讯TAV杀毒引擎、系统修复引擎应用到企业内部,可助力企业有效抵御各类病毒侵袭,目前已在政务、金融、医疗、泛互联网等领域广泛应用。

T-Sec终端安全管理系统成功拦截病毒威胁

对于个人用户,专家建议启用安全防护软件。腾讯电脑管家可对各勒索病毒家族变种及时防御拦截。同时腾讯电脑管家「文档守护者」功能集成多个主流勒索家族的解密方案,通过完善的数据备份防护方案,在2019年为数千万用户提供文档保护恢复服务及解密服务,帮助其成功恢复被病毒加密的文件。

版权声明:凡注明“来源:“食品产业网”的所有作品,版权归食品产业网所有。任何媒体转载、摘编、引用,须注明来源食品产业网和署著作者名,否则将追究相关法律责任。